İlk makalemde sizlere Ec-Council ve CEH eğitimi hakkında bilgi vereceğim. Ec-Council güvenlik konusunda son yıllarda ortaya çıkan güçlü ve etkili vendorlardan birisidir. Oluşturdukları CEH eğitimide birçok şirketten referans ve beğeni almış bir eğitimdir. Referansları arasında Cisco, Microsoft, Novell, Amerika Savunma Bakanlığı, IBM, Oracle vb. gibi birçok şirket bulunmaktadır. C|EH eğitimi 35 saatlik bir eğitimdir. Saat olarak kısa gelebilir, normaldir, ancak bu eğitim diğer eğitimler gibi temel oluşturmak için değil, varolan bilgilerinizi düzeltmek, yinelemek, geliştirmek için oluşturulmuştur. Zaten güvenlik olgusuda varolan bilgilerinize güvenlik bilgilerinizi ekleyip, güvenlikçi mantığıyla yaklaşıp, sorun oluştuğu zaman bunu daha rahat ve daha kısa sürede çözmenize yardımcı olur.

İlk makalemde sizlere Ec-Council ve CEH eğitimi hakkında bilgi vereceğim. Ec-Council güvenlik konusunda son yıllarda ortaya çıkan güçlü ve etkili vendorlardan birisidir. Oluşturdukları CEH eğitimide birçok şirketten referans ve beğeni almış bir eğitimdir. Referansları arasında Cisco, Microsoft, Novell, Amerika Savunma Bakanlığı, IBM, Oracle vb. gibi birçok şirket bulunmaktadır. C|EH eğitimi 35 saatlik bir eğitimdir. Saat olarak kısa gelebilir, normaldir, ancak bu eğitim diğer eğitimler gibi temel oluşturmak için değil, varolan bilgilerinizi düzeltmek, yinelemek, geliştirmek için oluşturulmuştur. Zaten güvenlik olgusuda varolan bilgilerinize güvenlik bilgilerinizi ekleyip, güvenlikçi mantığıyla yaklaşıp, sorun oluştuğu zaman bunu daha rahat ve daha kısa sürede çözmenize yardımcı olur.

Eğitim 67 modülden oluşur. Eğitimde ilk 20 modül anlatılır, geri kalan modüller kişilerin kendisini geliştirmesi için eklenmiştir. Sınavı 150 sorudur. % 70 başarı oranı sağlarsanız yani 105 doğru cevap yaparsanız sertifikanızı alırsınız. Yanlış cevaplar doğruları götürmüyor :). Sınav süreniz 4 saattir. Sizlere modüller arasından en gerekli olanları anlatacağım. Eğitim esnasında bazen hacker gibi bakacağız bazen güvenlik profesyoneli olarak düşüneceğiz. Bu yüzden yazdıklarımı okurken çelişkiye düşebilirsiniz. Korkmayın 🙂

Ethical Hacking’e Giriş

Başlangıç olarak eskiden yanlış bilinen ve artık düzeltilen birşeyden bahsedeceğim. Hack kelimesi kırmak demek değildir, içerik geliştirmektir. Hackerlar içerik geliştiricilerdir.

Günümüz dünyasında artık en önemli varlığımız bilgi ve bilginin kaynağıdır. Kişiler, şirketler ve kurumlar sahip oldukları bilgileri korumak için birçok yönteme başvururlar. Bu yöntemlerden birisi de bünyelerinde güvenlik profesyonel bulundurmaktır.

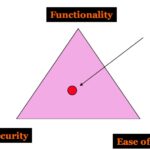

Bu modülde güvenlik ve güvenlikçi kavramlarından bahsedeceğim. Bir güvenlik profesyonelinin güvenliği uygulaması için kullanacağı bir yöntem vardır. Bunun ismi güvenlik üçgenidir.

Güvenlik köşesi sizin gibi güvenlikçilerin ağırlığı, fonksiyonellik IT deki diğer arkadaşlarınızın çalışma kolaylığı, kullanım kolaylığı ise son kullanıcıların bilgisayarlarını kullanımdaki işlevselliğidir.

Bu üçgeni IT deki yönetimi sağlarken yapacağınız işlemlerin ağırlığını belirlerken kullanırsınız. Gördüğünüz gibi üçgenin ortasında bir top var ve bu top asla bir köşede olmaz, çünkü herhangi bir köşeye çekerseniz, diğer özellikleri ortadan kaldırmış olursunuz. Bu yüzden bu dengeyi sağlarken %40 güvenlik, %60 Fonksiyonellik ve Kullanım Kolaylığı olmalıdır.

Güvenlikle uğraşırken karşınıza çıkacak birkaç terim var. Hacker, hedef, exploit, ve en önemlisi zaafiyettir. Zaafiyet, bir sistemde yada bir hedefte varolan güvenlik açıklarının ve zayıflıkların olma durumudur.

Her tür organize işte olduğu gibi hackerlarda belirli algoritma ve döngüler kullanarak bazı şeyleri yapmak için belirli bir yöntem kullanırlar. Hacker döngüsü diye adlandırdığımız bir döngü bulunmaktadır ve bu döngü saldırının anatomisini oluşturmaktadır.

Gördüğünüz gibi döngümüzde 5 basamak var. Bunlar sırayla reconnaissance (keşif), scanning ( tarama), gaining access ( erişim kazanma), maintaining access ( erişimi devam ettirme), ve clearing tracks ( izleri silme). Sizlere sırayla bu basamaklardan ve bu basamakların alt dallarından bahsedeceğim.

Keşif aşaması, hedefimiz hakkında bilgi topladığımız bölümdür. İş riski olarak incelediğimiz zaman büyük bir risk taşımaz çünkü herkes istediği her yer hakkında bilgi toplayabilir. Buradaki bilgi toplamak, fiziksel olarak yapılan birşey değildir yani burada OS yada network taraması yapılmaz, genelde hedef hakkındaki yapı, whois sorgusu gibi bilgiler aranabilir.

Tarama aşaması, fiziksel olarak bilgi toplanılan yerdir. Burada port, OS ve network taraması yaparak hedefimiz hakkında donanımsal olan bütün bilgileri toplamak içindir. İş riski olarak incelediğiniz zaman göze çarpan bir risk söz konusudur.

Erişim kazanma, risk olarak en yüksek riske sahip olunan seviyedir. Çünkü burada artık saldırgan hedefindeki sisteme girişi sağlamıştır ve sistem üzerinde söz sahibidir.

Erişimi devam ettirme, bir önceki adımda elde edilen erişimi sürekli olarak devam ettirmek ve ilerleyen zamanlarda ilk üç aşamayı tekrarlamamak için kullanılır. Burada hedefimize virüs, worm, trojan, rootkit gibi sistem üzerinde backdoor ( arkakapı) oluşturabilecek, ve ilerleyen zamanlarda içeriye tekrar girilmesine yardımcı olacak uygulamaları içeriye gömmektir.

İzleri silme, döngümüzün ve son basamadığır. Bu basamak aslında hackerımızın niyetini belli eder. Eğer bir hacker ünlü olmak istiyorsa, girdiği sistemdeki logları silmez ve izini bırakır, bu şekilde yakalanır ve istediğine kavuşur. Yakalanmak istenmeyen hackerlar ise girdiği sistemdeki logları temizleyerek arkasında iz bırakmaz ve yakalanmasını güçleştirir.

Şunu unutmayın arkadaşlar iyi hacker bilinir, çok iyi hacker bilinmez 😉

Saldırganlar genel olarak dört tip saldırı düzenlerler:

OS seviyesinde, kullandığımız işletim sistemlerini varsayılan olarak kullanmak, sistemler üzerinde açıkların bulunması bu saldırı tipinin içeriğidir.

Uygulama seviyesinde, sistemlerimiz üzerinde kullandığımız uygulamaların kendilerine ait açıklar yüzünden yapılan saldırılardır.

Shrink wrap, bu bir kodlama türüdür aslında. Satın aldığınız bir ürünü varsayılan olarak direkt sisteminize yüklemek ve bunu kullanmak çok tehlikelidir. Nasıl her yiğidin yoğurt yemesi farklıysa, her sistemin ve networkün vereceği tepkilerde farklı olacaktır. Shrink wrap kodlama tam olarak, aldığınız herhangi bir network veya uygulamayı kendinize özgü olarak özelliştirmenizdir.

Misconfiguration, yanlış ayarlamalar, sistem ve network üzerinizde yapacağınız yanlış ayarlamalar hackerların sisteminizin üzerinde söz sahibi olmasına sebep olacaktır.

Saldırganlar, saldırı için ayırdığı sürenin % 90 ını ilk iki aşama için harcar. Unutmayın ki doğru bilgi üzerine saldırı yapınca ancak hacking yapılır.

Güvenlik hususlarını göz önüne aldığınız zaman arkadaşlar bir problememiz var. Hacker bir sisteme girmek isterse bunu yapacaktır. Sizin yapacağınız tek şey hackerları oyalayarak onların sıkılmasını sağlamak ve sisteminizden uzaklaşmasını sağlamaktır. Bilinen hacker profilleri arasında ortalama bir süre vardır, hackerlar genelde 3 günden fazla bir hedef üzerinde uğraşmazlar. Çünkü zaman kaybı olacağını düşünecektir.

İnsan ilişkilerinde olduğu gibi IT de belirli politik ve sosyal mesaj yayma istediği vardır. Hack dünyasındaki bu istek bir oluşumla bir araya gelmiştir. Buna hacktivism denir. Kısaca kadirizmin hack versiyonu olarak düşünebilirsiniz :). Amacı belirli politik veya sosyal mesajlar yaymak için belirli yerleri hacklemektir. Örnek vermek istersek, pkk terör örgütünü protesto etmek için bir yeri hacklemek gibidir. Ancak şu hususu asla unutmayın arkadaşlar, hukuk asla sebeplere bakmaz. Sonuçlara bakar. Yani karnımı doyurmak için ekmek çaldım derseniz yine hapse girersiniz. Çünkü burdaki fiil çalmaktır, suçtur. Hacklemekte bunun muadilidir.

Her insanın farklı niyetleri olduğu gibi, hackerlarında niyetleri ve yaptıklarına göre şapka diye tabir ettiğimiz belirli türler vardır. Kısaca bunları açıklayacağım:

Beyaz şapkalılar, yeteneklerini ve bilgilerini güvenlik sağlamak için kullanılır. Hücum yapmayı bildikleri halde yeteneklerini savunma için kullanılırlar.

Siyah şapkalılar, yeteneklerini ve bilgilerini saldırmak için kullanırlar. Amaçları tamamen hücum yatmaktır. Bu tip genelde cracker olarak bilinir.

Gri şapkalılar, bu kişiler tahmin edebileceğiniz üzere siyah ve beyaz şapkalıların karışımı olarak düşünebilirsiniz. Niyetleri periyodik olarak değişen, hem siyah hemde beyaz şapka özellikleri gösteren kişilerdir.

İntihar hackerları, intihar bombacıları gibidir. Alacağı 30 senelik cezayı umursamadan hacklerler ve yakalanırlar.

Daha önce bahsettiğim zaafiyetlerle ilgili olarak sürekli olarak takip edebileceğiniz ve zaafiyetlerinizi güncel olarak takip edebileceğiniz birkaç tane veritabanı vardır arkadaşlar. Bunlardan bir tanesi securityfocus.com dur. Buradan güncel olan zaafiyetleri takip edebilirsiniz.

C|EH eğitimini alıp kendizi geliştirmek isterseniz, Ec-Councilin gelişmiş birkaç eğitimi daha vardır. Bunlardan birtanesi C|HFI eğitimidir. Adli bilişim olarak adlandırılır ve herhangi bir suçu analiz edip suçluyu bulmak için kullanılan yöntemleri gösteren eğitimdir. Bu eğitimin bir üst eğitimi olan ve güvenlik testlerine çıkabileceğiniz L|PT adlı eğitim var. Bu eğitim sayesinde penetrasyon testlerine çıkabilirsiniz. Bu testlerden de biraz bahsetmek istiyorum. Üç tip test vardır:

Siyah kutu, size sunulan hedef hakkında hiçbir bilgi verilmez ve sizden sistemin test edilmesi beklenir.

Beyaz kutu, iç test olarakta bilinir. Internal network tarafında güvenlik testi yapmanız beklenir.

Gri kutu, dışarıdan yapılan bir test türüdür. Size belirli bilgiler verilir ve bu bilgiler üzerinden test yapmanız beklenir.