Version Detection, bütün portların bilgilerini bulabilecek herhangi bir tarama türü ile beraber çalışır. Eğer herhangi bir tarama türü belirtilmezse yetkili kullanıcılar ( root, admin ) için TCP SYN, yetkisiz kullanıcılar için TCP Connect Scan çalıştırılır.

Eğer açık port bulunursa, Version Detection Scan hedef makina üzerinde araştırma sürecini başlatır. Hedef makinanın uygulamalarıyla direkt olarak iletişime geçerek elde edebileceği kadar bilgiyi almaya çalışır.

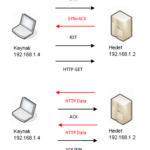

Başlangıçta varsayılan olarak TCP SYN Scan yapıldığı ve cevaplarının döndüğünü kabul edersek, 80. Port üzerinde çalışan HTTP hakkında bilgi toplayacak olan Version Detection Scan gerçekleştireceği tarama işlemleri aşağıdaki gibidir.

Version Detection, bütün portların bilgilerini bulabilecek herhangi bir tarama türü ile beraber çalışır. Eğer herhangi bir tarama türü belirtilmezse yetkili kullanıcılar ( root, admin ) için TCP SYN, yetkisiz kullanıcılar için TCP Connect Scan çalıştırılır.Eğer açık port bulunursa, Version Detection Scan hedef makina üzerinde araştırma sürecini başlatır. Hedef makinanın uygulamalarıyla direkt olarak iletişime geçerek elde edebileceği kadar bilgiyi almaya çalışır.Başlangıçta varsayılan olarak TCP SYN Scan yapıldığı ve cevaplarının döndüğünü kabul edersek, 80. Port üzerinde çalışan HTTP hakkında bilgi toplayacak olan Version Detection Scan gerçekleştireceği tarama işlemleri aşağıdaki gibidir.

Farklı port ve uygulamalarda işlem farklı olacaktır.

Bu taramayı gerçekleştirmek için aşağıdaki komut kullanılmalıdır :

nmap -sV -v [Hedef_IP]

nmap -sV -v 192.168.1.2

at 2010-08-01 18:43 EEST

NSE: Loaded 6 scripts for scanning.

Initiating ARP Ping Scan at 18:43

Scanning 192.168.1.2 [1 port]

Completed ARP Ping Scan at 18:43, 0.02s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 18:43

Completed Parallel DNS resolution of 1 host. at 18:43, 13.00s elapsed

Initiating SYN Stealth Scan at 18:43

Scanning 192.168.1.2 [1000 ports]

Discovered open port 80/tcp on 192.168.1.2

Discovered open port 22/tcp on 192.168.1.2

Discovered open port 53/tcp on 192.168.1.2

SYN

SYN+ACK

RST

HTTP GET

ACK

HTTP Data

HTTP Data

ACK/FIN

Discovered open port 111/tcp on 192.168.1.2

Discovered open port 2049/tcp on 192.168.1.2

Completed SYN Stealth Scan at 18:43, 2.32s elapsed (1000 total ports)

Initiating Service scan at 18:43

Scanning 5 services on 192.168.1.2

Completed Service scan at 18:43, 6.02s elapsed (5 services on 1 host)

Initiating RPCGrind Scan against 192.168.1.2 at 18:43

Completed RPCGrind Scan against 192.168.1.2 at 18:43, 0.01s elapsed (2 ports)

NSE: Script scanning 192.168.1.2.

NSE: Script Scanning completed.

Nmap scan report for 192.168.1.2

Host is up (0.0017s latency).

Not shown: 995 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.2 (protocol 2.0)

53/tcp open domain dnsmasq 2.48

80/tcp open http Apache httpd 2.2.13 ((Fedora))

111/tcp open rpcbind

2049/tcp open nfs 2-4 (rpc #100003)

MAC Address: 00:0C:29:D7:D3:65 (VMware)

Read data files from: /usr/local/share/nmap

Service detection performed. Please report any incorrect results at http://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 21.67 seconds

Raw packets sent: 1066 (46.888KB) | Rcvd: 1001 (40.048KB)

burdaki resimde kaynagın sunucuya gönderdiği ilk rst paketi bağlantıyı koparmak/kabul etmemek anlamında değilmidir?. 3lü el sıkışma olmaz yani

daha sonra http get paketine neden sunucu 3 lü el sıkışma sağlanmadıgı halde http data yı yolluyor ?